ماهي فكرة هجوم ARP Spoofing ؟

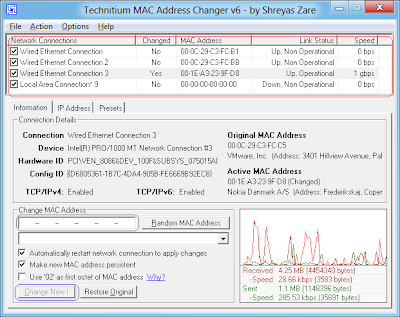

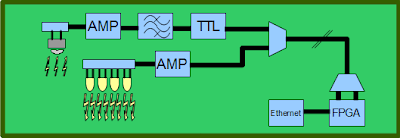

فالمهاجم يقوم بأرسال ARP Replay للجهاز معلما أياه أن الأدرس ماك الخاصة بالإيبي الفلاني التي لديك قد تغبرت و أصبحت هكذا, في يعدل الحهاز في ARP Table يمحي الماك أدرس القديمة و يسجل الجديدة.

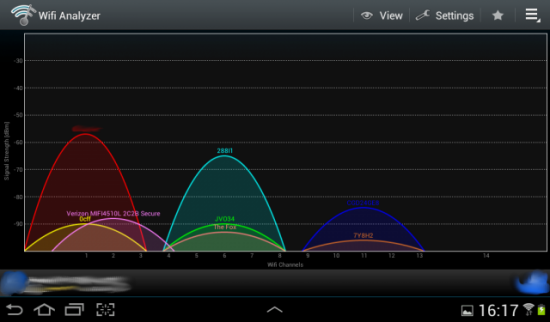

هكذا إذا أراد الجهازA أن يرسل أي شئ للجهاز B, فهو يرسله لجهاز المخترٍق الذي يحوله الى الجهاز B. وهكذا يتمكن المخترق من قرائة جميع الترافيك الدي يمر بين الجهازين .للقيام بهذا الهجوم يمكن أن نستعمل عدة أدوات من بينها WireShark, Etercape, Dsniff.

للحماية من هذا الهجوم :

يمكن أن نقوم بما يسمى ب Static ARP كيف أقوم بذالك ؟

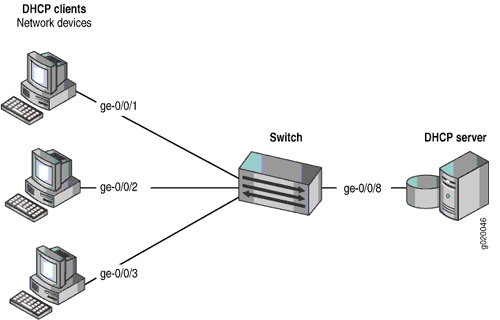

Switch(config)#ip dhcp snoopingSwicth(config)#ip dhcp snooping vlan 10,12Switch(config-if)#ip dhcp snooping limit rate 3Switch(config-if)#interface fastethernet 1/24Switch(config-if)#ip dhcp snooping trust

الآن مع شرح الأوامر :

بالنسبة للأمر 2 (الأول واضح) نحدد في أي Vlan التي لا نريد أن نقوم بتفتيشها ( لأن عند تفعيل الخاصية تحول كل البورتات الى يورتات غير موتوقة). . الأمر 3 نحدد كم من محاولة طلب ARP ستقام في الثانية. في الأمر 4 أحدد البورت المتصل بسرفر DHCP على أنه موتوق.

بالنسبة لخاصية DAI :

على مستوى الـ VLAN :

Switch >en

Switch# Conf t

Switch# ip arp inspection vlan 10,12

على مستوى الـ Interface:

Switch >enSwitch# Conf tSwitch# interface fastethernet 0/0Switch# ip arp inspection trust