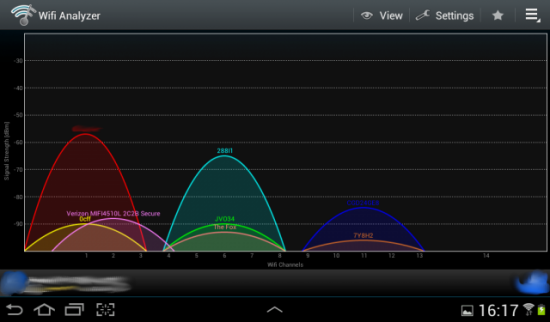

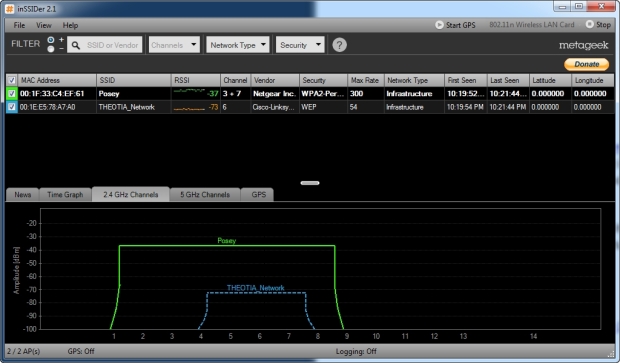

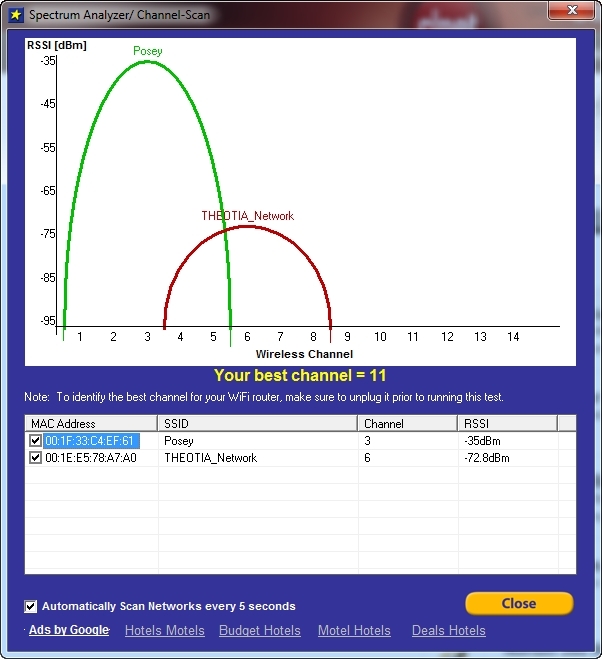

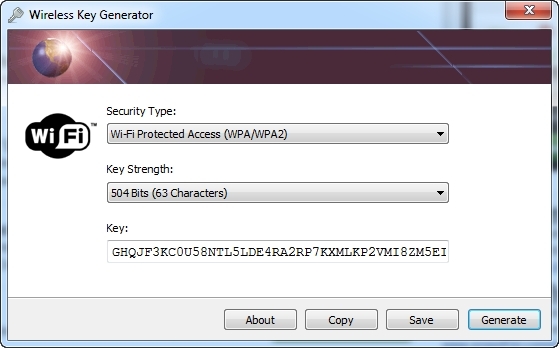

كما هو معلوم ان الشبكات اللاسلكية سهلة الاعداد و التشغيل كما انها قليلة التكلفة في اغلب الاحيان مقارنة مع الشبكات التقليدية وذلك لاستخدامها الهواء للنقل دون الحاجة الى بنية تحتية خاصة بها. لكن وفي نفس الوقت هناك الكثير من التحديات تواجه هذه التقنية مثل امكانية تحسين اداء الشبكة، ورفع مستوى الامن وهو من العوامل المهمة والحساسة، واكتشاف واصلاح الاخطاء في هذا النوع من الشبكات يكون في معظم الاحيان ليس بالامر السهل.

إستكمالا للموضوع الذي بدأته في مقالة سابقة حول مختلف الهجمات التي تصيب الشبكات حسب طبقات الـ OSI Model . اليوم نستكمل اليوم حديثنا في نفس السياق حول هجوم الـDHCP Spoofing والذي يمكن المهاجم من التنصت على كل الترافيك الذي يعبر من خلال الشبكة وبكلام آخر هجوم ال man in the middle

بعد المقالة السابقة والتي كانت حول مختلف الهجمات التي قد تتعرض لها الشبكات حسب طبقات OSI Model .اليوم اخترت ان أكتب في موضوع تكميلي للمقالة السابقة وهو عن هجوم شائع يستهدف الشبكات وهو ARP Spoofing وهو يحدث على مستوى الطبقى الثانية Layer 2 من OSI Model. في هذه التدوينة ان شاء الله سنتحدت عليه وعن مدى خطورته و كيفية الوقاية منه. - See more at: http://m2asecurityplus.blogspot.com/2013/07/arpspoofing.html#sthash.H9ftu6j3.dpuf

إستكمالا للموضوع الذي بدأته في مقالة سابقة حول مختلف الهجمات التي تصيب الشبكات حسب طبقات الـ OSI Model . اليوم نستكمل اليوم حديثنا في نفس السياق حول هجوم الـDHCP Spoofing والذي يمكن المهاجم من التنصت على كل الترافيك الذي يعبر من خلال الشبكة وبكلام آخر هجوم ال man in the middle

إستمرارا في مقالاتنا في الحماية و الشبكات, وبعد ما تطرقنا في موضوع سابق عن الاجهزة المكونة للشبكات. فاليوم ساتحدث عن اجهزة الحماية داخل الشبكة سواء الني تهدف الى حماية الاجهزة او الترافيك لذا سأتحدت عن ثلات اجهزة او تكنولوجيات اساسية للحماية و هي Firewall ,IDS ,IPS. كيف يعمل كل واحد منهم و مميزات كل واحد .

بعد ما تحدتنا في مقالة سابقة عن الإيبي والماك أدرس. اليوم أخترت أن أكتب هذا المقال جوابا على أسئلة القراء الذين قرئوا المقال السابق حول الإيبي و الماك أدرس . السؤال كان كيف يمكن أن أغير الماك أدرس علما أنها محروقة على قطعة الشبكة في الجهاز ؟ الجواب هو نعم سنغبرها بطريقة Virtual . كيف ذالك تابع معنا.

بعدما تحدتنا في المقالة الماضية عن مختلف المعالجات و مميزات كل نوع, في هذه المقالة سنكمل في نفس الموضوع الذي هو المعالجات لكن من زاوية أخرى سنتحدت عن معالجات 32 بت (X32) و معالجات 64 بت (X64) و الفوارق بينهما و مميزات كل نوع منهما

تعد الكارت كُرافيك أو بطاقة الرسومات من أهم الأشياء التي يجب التدقيق بعد المعالج و الذاكرة -الرام- بشأنها قبل شراء حاسوبك سواء المكتبي أو المحمول. خصوصا يقومون بـ المونتاج, الديزاين أو هواة العاب الفيديو. لهذا في هذه المقالة سنتحدت عن الكارت كُرافيك, من ماذا تتكون, أنواعها و الشركات المنتجة لها و الفرق بين منتجاتها.

بعد تقنية الواي في Wi-fi,الباحثون والعلماء وكالعادة يحاولون استنزاف الأشياء واستخلاص كل طاقتها الممكنة، لذلك فكّروا في الاستفادة من الإضاءة وكيفية استغلالها أشد استغلال والنتيجة كانت تقنية تجري عليها الأبحاث حالياً لتطويرها من قبل العلماء

برنامج هوت سبوت شيلد Hotspot Shield هو برنامج لتشفير البيانات أثناء إنتقالها في الشبكة، ويحمي خصوصيتك ويسمح لك للوصول إلى مواقعك المحجوبة وهو يوفر نسختين مدفوعة وأخرى مجانية..

كنا في مقالة سابقة تحدتنا عن برنامج تور Tor, وعن الإضافة التي يقدمها في حماية سرية البيانات و التصفح الآمن. في هذه المقالة سنكشف المستور وستطرح التساؤل الآتي الى أي مدى يشفر تور بياناتنا و الى أي مدى يوفر لنا سرية التصفح ؟.

الكوكيز هي ملفات نصية يُنشِئها المُتصفح من طلب بعض المواقع لهذه الملفات تحت استخدام بروتوكول اتش تي تي بي (http: HyperText Transfer Protocol) وتحتوي معلومات مشفّرة خاصة بالمستخدم تُحفَظ على جهاز المستخدم

أكيد أن المعالج أو Processeur يعد من أهم الأشياء التي وجب عليك التحقق منها قبل شراء الحاسوب سواء كان منزلي أو محمول. لكن هل تعرف الفوارق فيما بيها ومميزات كل واحد منها ؟ في هذه المقالة ستعرف كل شئ عن المعالجات الموجودة في الأسواق ان شاء الله..

Private Tunnel هو عميل يتمتع بمواصفات الـ SSL VPN Cleint وهو مدمج بشكل سهل و بسيط مع OpenVPN server، يتصف بالسهولة في الاعداد و الاستخدام و يقوم بالاتصال بالمخدم بشكل سريع جدا ومجاني و متوافق مع Windows, Mac, Linux, IOS Iphone, Android ، متوافق مع جميع اصدارات Windows .

بعدما تحدت في مقالة سابقة عن برنامج تورTor ودوره في حماية البيانات وكذالك عن البروكسي اليوم اخترت أن أكتب في موضوع مهم أيضا في مجال حماية البيانات أثناء اتنقالها داخل الشبكة ألا وهو الشبكات الإفتراضية أو ما يسمى بخدمة Virtual Private Network.

قبل البدء بدروس أو بمقالات نظام التشغيل Linux إخترت وقبل كل شئ أن نعرف ما هو هذا النظام ؟ كيف يعمل ؟ و ماهي خصائصه و مميزاته ؟

نستمر اليوم مع دروس الشبكات سنركز اليوم على طبقة النقل Couche Transport - Layer Transport - من OSI Model . سنركز على بروتوكولات الإتصال في هذه الطبقة خصوصا على TCP و UDP سنعرف كل واحد منهما, مميزات كل واحد منهم تابعوا معنا

من منا لا يملك جوال لايتوفر على تقنية البلوتوت أكيد الكل و هنا المصيبة. لأن بالرغم من أنتشار التقنية عالميا و اكتساحها للأسواق العالمية نظرا لما توفره من خدمات الأ ان التصميم الداخلي لهذه التقنية به ثغرات كبيرة و متتعددة,مما يسهل للمهاجم من شن هجمات من قبيل التنصت, انتحال الهوية, سرقة المعلومات .. الخ

خلال تصفحك الأنترنت لابد أنك قد سمعت عن شئ اسمه البروكسي,مثلا يقول لك احدهم انا استعمل بروكسي لتشفير بياناتي, أو يقول لك الموقع الفلاني محجوب اذا سأتستعمل بروكسي للدخول اليه .. اللخ. لكن هل سألت نفسك يوما ماهو هذا البروكسي ؟ و كيف يعمل ؟ في هذه المقاله سأتحدت سأجيبك اذن على بركة الله ..