السلام عليكم و رحمة الله و بركاته.

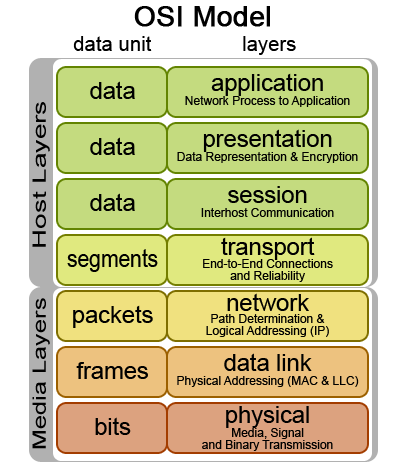

اليوم سنكمل دروس الشبكات مع درس مهم يشكل نواة الشبكات ألا وهو درس OSI Model. حيت تصنف العمليات المختلفه المطلوبه في الشبكات الى سبع طبقات وظائفيه مستقله (seven Layers) أو (Sept Couches ) ,كل طبقه منها تحتوي على عدة نشاطات للشبكة و معدات و بروتوكولات هدفها هو نقل البيانات .وعددها سبعة يبدأ ترتيبها من الاعلى الى الاسفل ولكنها عملياً تبدأ من السفل.

وهي على النحو التالي :

- أولاً: الطبقة السابعة (Layer 7) التطبيق Application.

وهي الطبقة التي يتحكم فيها المستخدم مباشرة حيث أن هذا المستوى يتعامل مباشرة مع المستفيد النهائي وتشتمل على برامج تشغيل الشبكة و برامج تطبيقية خاصة بتصفح الأنترنت بالطباعة ,إدارة قواعد البيانات وبرامج نقل الملفات، وبرامج البريد الإلكتروني...الخ.

- ثانياً: الطبقة السادسة (Layer 6) العرض Presentation

في هذا المستوى يتم ضغط وفك وتشفير البيانات.تجهيز الملفات وشاشات العرض لعرض محتوى الرسالة (الملف) وتتحكم برمجيات هذا المستوى بأجهزة المخرجات من شاشات وطابعات.

- ثالثا: الطبقة الخامسة (Layer 5) الربط والتنسيق Session.

المهمتين الأساسيتين لهذه الطبقة هي مزامنة الإتصالات(synchronisation des communications) بين جميع البرامج, و إدارة جلسات الإتصال(la gestion des transactions ) (حيت تعرُف جلسة الاتصال بأنها مجموعة الطلبات والاجابات التي يتم ارسالها بين التطبيقات).

- رابعاً: الطبقة الرابعة (Layer 4) النقل Transport.

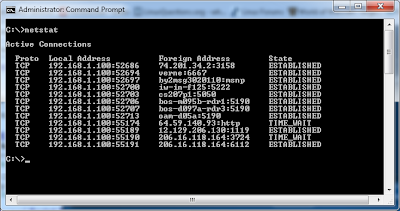

وهي الطبقة التي تفصل بين الطبقات الموجهة للمستخدم User-Oriented والطبقات الموجهة للشبكة Network-Oriented.وعلى مستواها يتم تحديد نوعية الإتصال (UDP أو TCP), وتقسيم البيانات المراد نقلها (Segmentation) و كذالك موازنة و توجيه البيانات على مختلف المنافد ( مثلا توجيه بيانات التصفح الى المنفد 80 ) وهي تقوم في حالة تعطل مستوى شبكة الاتصالات بالبحث عن منافد البديلة لنقل حزم البيانات أو حفظها مؤقتا لحين إعادة تشغيل شبكة الاتصالات.كما يتم هنا جودة نقل حزم البيانات بالأشكال Forms المرسلة بها وبالترتيب الذي وضعت فيه حزم البيانات. أي مراقبة جودة محتوى حزم البيانات وأيضا التأكد من سلامة وصول عدد حزم البيانات المكونة للرسالة (الملف) بدون أخطاء أو نقص أو تكرار و بالترتيب المناسب. تسمى حزم البيانات في هذه الطبقة ب Segments .

- خامساً: الطبقة الثالثة (Layer 3) شبكة الاتصالات Network.

مسئوله عن انشاء المسار بين الحاسب المصدر والحاسب الهدف, وذالك عن طريق طبع الأدرس إيبي الحاسب الهدف على حزم البيانات القادمة من طبقة النقل Transport و تسمى البيانات في هذه المرحلة ب Packet . وتقوم كذاك بتوجيه الباكيت الى أفضل مسار ممكن (Routing).

- سادساً: الطبقة الثانية (Layer 2) ربط البيانات Data-Link.

وهي المسئولة عن المحافظة على التزامن في إرسال واستقبال البيانات وهي تحدد سلامة المعطيات المنقوله وتتحكم في تدفق البيانات واعادة ارسال البيانات التالفه كما وتقوم بتقسيم البيانات إلى أجزاء أصغر تسمى Frames و تضيف إليها Header والتي تحتوي على الماك أدرْس و على معلومات تحكم للتأكد من خلو Frames من أي أخطاء .

- سابعاً: الطبقة الأولي (Layer 1) المستوى المادى Physical.

وهي الطبقة المواجهة لوسيط الإرسال والمسئولة عن إرسال البيانات التي تم تجهيزها من قبل الطبقات العليا عبر وسيط الإرسال. أي مسؤله عن نقل البيانات بصيغة بتات (Bits) ( تحويل البيانات من أشارات كهريائية و ضوئية الى بتات ).

و أخيرا أتمنى أن تكونو قد استفدتم من هذه المقالة أو هذا الدرس, إذا واجهتم أية صعوبة في فهم الدرس أو كانت لديكم أية تساؤلات فلا تترددوا في طرحها هنا على المدونة أو على صفحتنا على الفيسبوك و الى فرصة قادمة انشاء الله .